WriteUp

下载附件,得到GAME.exe,扫一下发现有UPX壳,直接UPX -d命令脱就完事了。

打开跑一下发现一直在输出文本,于是直接拖进IDA,发现整个主函数都是输出文本和判断输入的逻辑跳转。

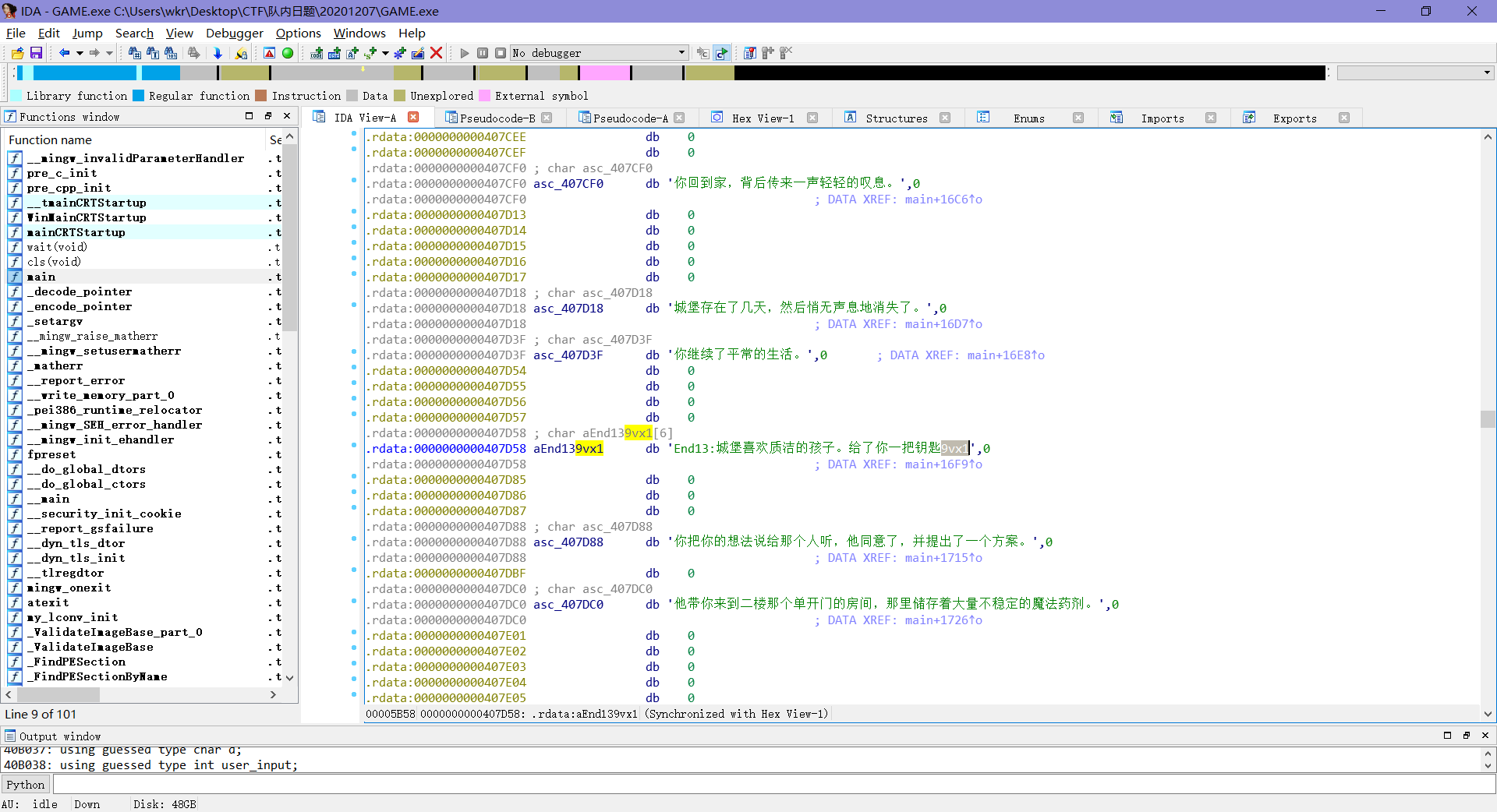

于是在View页面跟踪到字符串常量部分,一个一个A过去,最终发现就只有最后一句话以及前面的key9vx1有用。

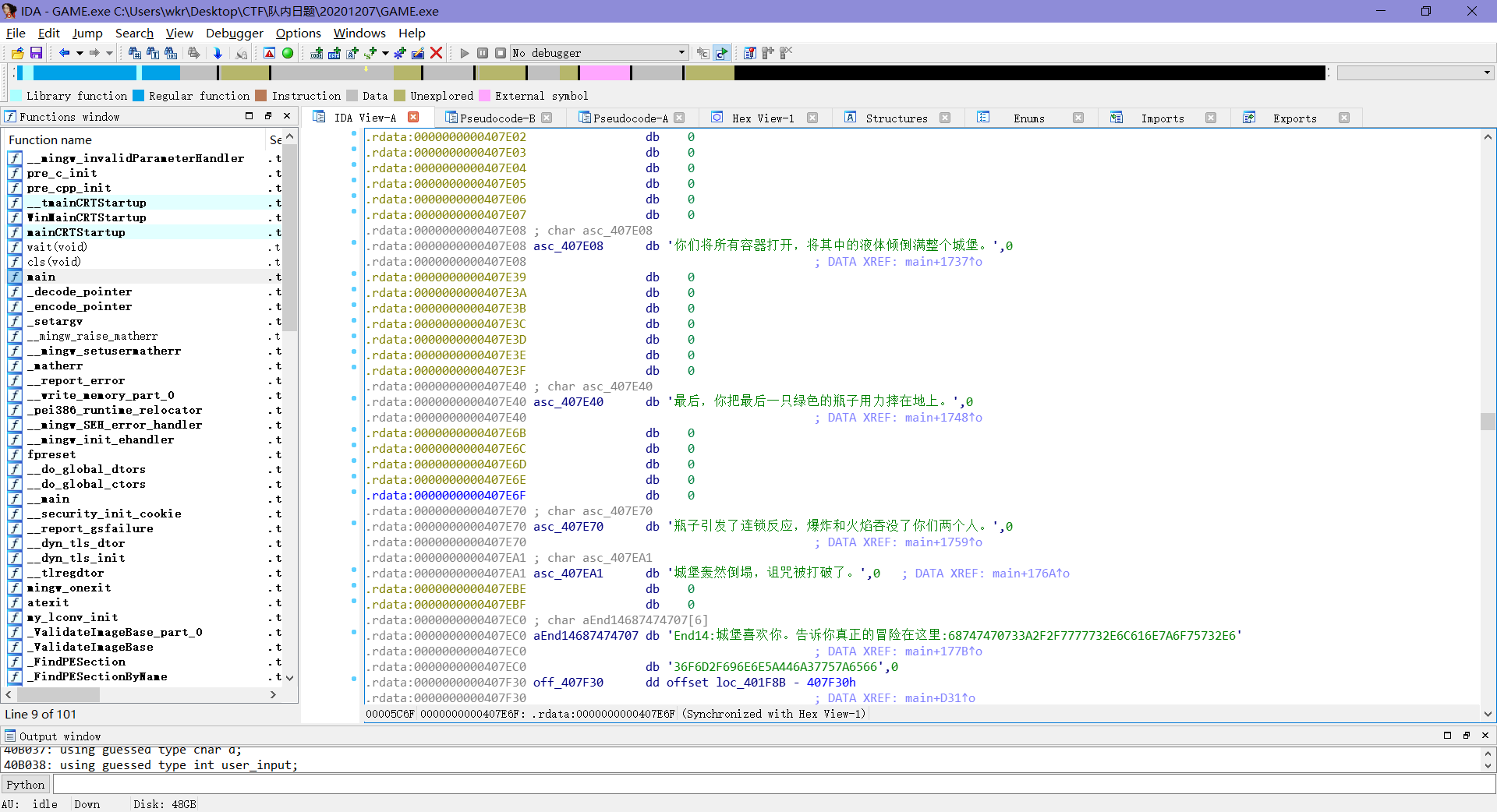

68747470733A2F2F7777732E6C616E7A6F75732E636F6D2F696E6E5A446A37757A6566从16进制转换成文本得到https://wws.lanzous.com/innZDj7uzef,打开链接,下载得到玛卡巴卡.docx,打开发现打不开,拖到010以zip模板分析发现文件尾之后还有个docx文件,于是手工提取,发现也打不开,我太菜了。。。

于是暴力处理,以压缩包打开形式打开俩docx文件的word/document.xml,文件,以文本尾</w:t>快速定位文本,发现,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,和RmxhZyUyNTdidGUxMV9fbWVfX1kwdV9fMWlLZV9faXQlMjU3ZA==,前者将,替换成0、,替换成1得到二进制后转换成文本得到offse 0x3930猜测应当是提示去看文件的偏移offest地址0x3930,但是我们的另一个docx就是从这得到的,所以没啥用。后者直接解一下Base64得到Flag%257bte11__me__Y0u__1iKe__it%257d,再解俩次URLEncode得到flag。

flag

Flag{te11__me__Y0u__1iKe__it}

Comments NOTHING